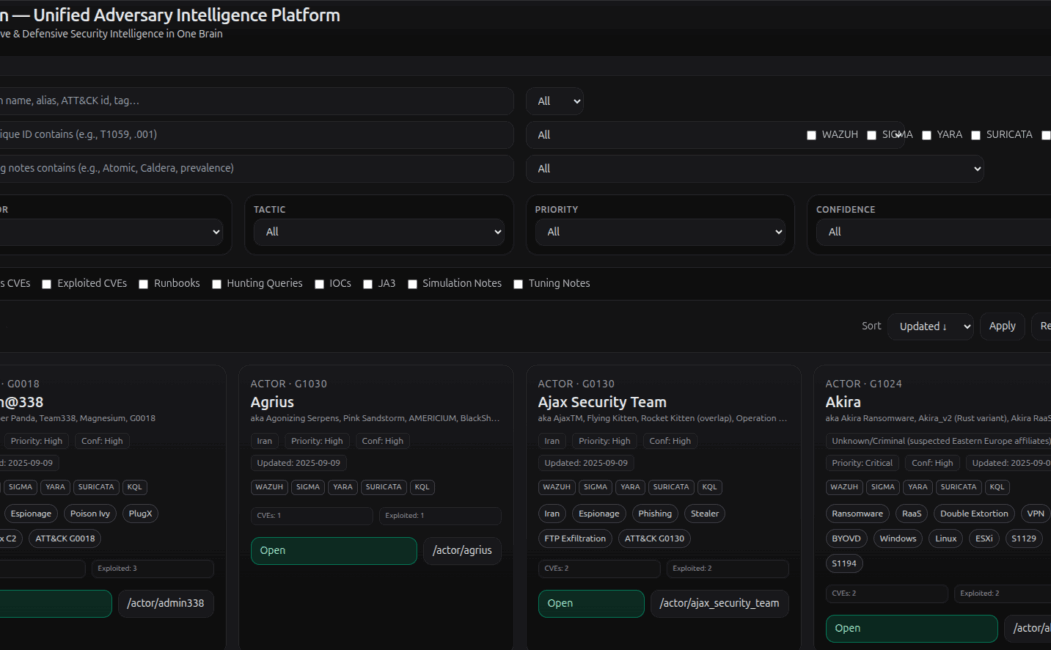

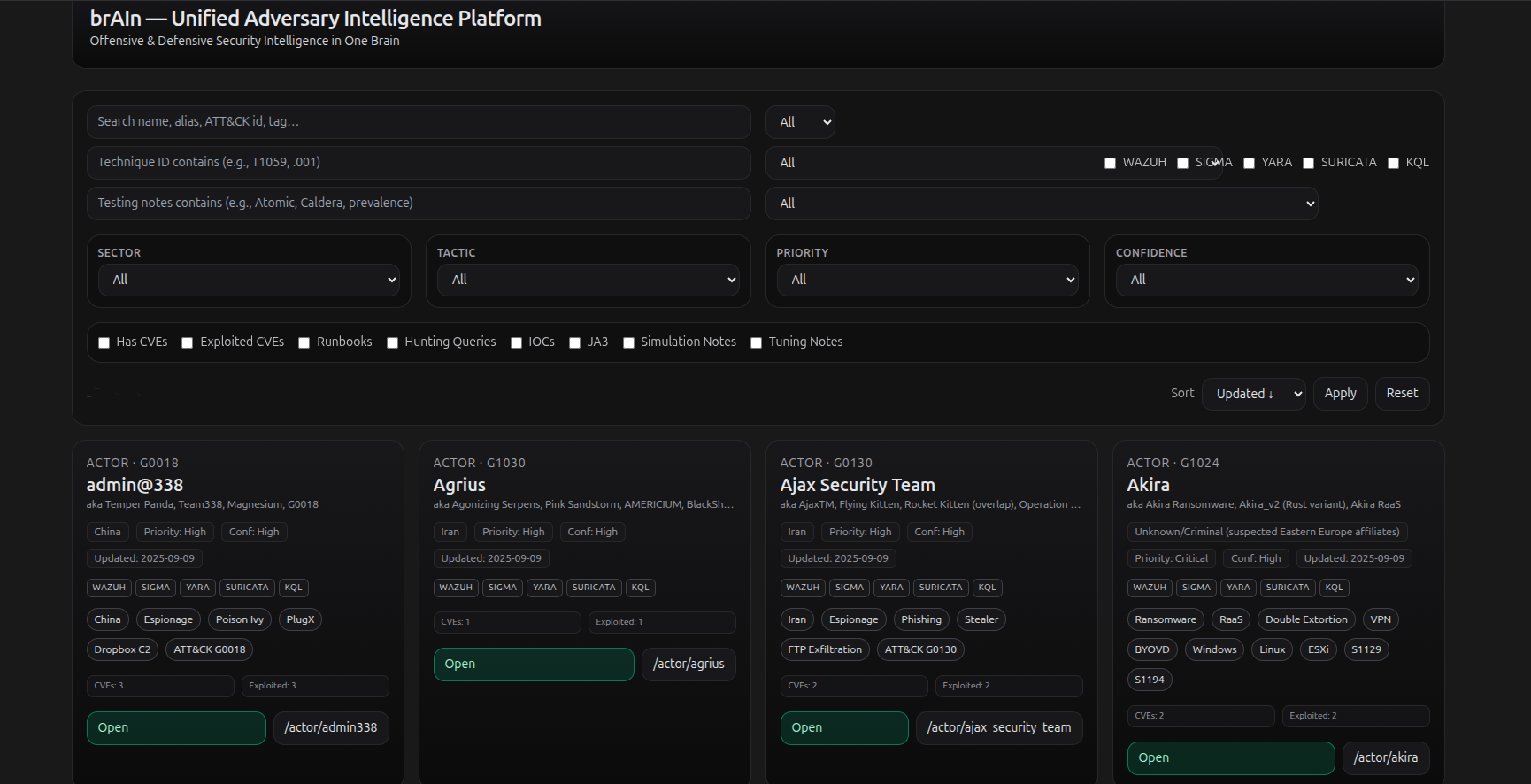

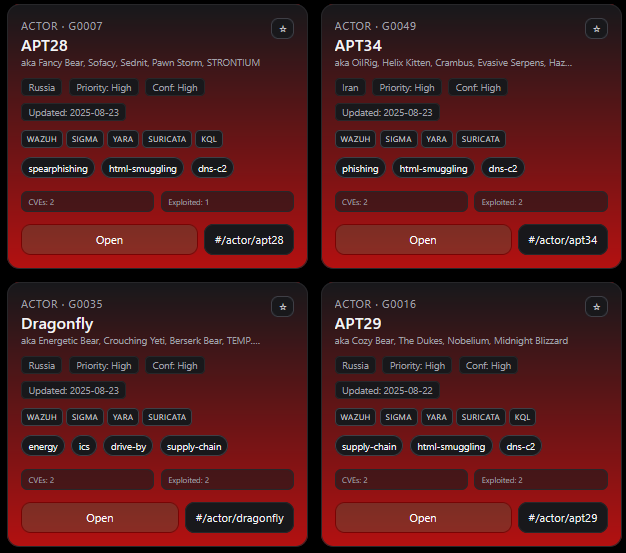

🧠 brAIn — Adversary Intelligence Platform

Από το MVP στην Παγκόσμια Αναφορά: Πώς ενώνουμε Intelligence, Detections, Simulation & Incident Response σε ένα ενιαίο οικοσύστημα

The brAIn είναι η πρώτη ελληνική Adversary Intelligence Platform που ενοποιεί Offensive + Defensive σε ένα ενιαίο σύστημα. Δεν είναι άλλο ένα intel portal. Είναι ένα adversary-driven εργοστάσιο παραγωγής άμυνας: από δεδομένα αντιπάλων (APTs, TTPs, CVEs) → σε κανόνες ανίχνευσης → σε σενάρια προσομοίωσης → σε επαλήθευση & KPIs.

Στόχος μας: λιγότερος θόρυβος, ταχύτερη ανίχνευση, μετρήσιμη προστασία.

1) Γιατί σήμερα χρειάζεται Adversary Intelligence;

Τα περισσότερα SOCs/SIEMs συλλέγουν logs, βγάζουν alerts και… κολλάνε στο context. Ποιος επιτίθεται; Με ποια τεχνική; Ποια ευπάθεια weaponize-άρει; Πώς το σταματάω με κανόνες που όντως «πιάνουν»;

Adversary Intelligence σημαίνει:

- Από IOC σε TTP: δεν κυνηγάς μόνο IPs/domains/hashes· καταλαβαίνεις πώς κινείται ο αντίπαλος.

- Attribution & campaign-level context: ποιες τεχνικές (MITRE ATT&CK) χρησιμοποιεί, σε ποιους κλάδους, με ποια εργαλεία.

- Actionability: το intel μετατρέπεται σε detections, runbooks & simulations που μειώνουν MTTD/MTTR.

Με μία φράση: Threat intel σου λέει «τι». Adversary intel σου δείχνει «ποιος» και «πώς να τον σταματήσεις».

2) Τι είναι το brAIn — Core Overview

The brAIn ενοποιεί τέσσερις κρίσιμες ροές εργασίας σε ένα περιβάλλον:

- Intelligence: Βάση με >250 APT groups, TTPs, victims, malware, CVEs, campaigns.

- Detection-as-Code: Αυτόματη παραγωγή και export κανόνων (Sigma, Wazuh, YARA, Suricata, Zeek, Elastic KQL, Sentinel KQL, QRadar).

- Adversary Emulation: Από profile actor → σε TTPs → σε simulation kits (atomic tests, PCAP replays, end-to-end playbooks).

- Validation & KPIs: Κλείνει ο κύκλος με coverages, MTTD, MTTR, false positives, ώστε να μετράς ROI και audit readiness.

brAIn — Adversary Intelligence Platform

brAIn — Adversary Intelligence Platform

3) Roadmap με ξεκάθαρα Στάδια (όραμα → υλοποίηση) – Ολοκληρωμένα

🔹 Στάδιο 1 — Core Foundation (MVP → Market Entry)

Στόχος: λειτουργικό προϊόν που λύνει άμεσο πρόβλημα SOC/CTI.

- Adversary Intelligence Database: APTs, aliases, χώρες, victims, TTPs, CVEs, malware, campaigns.

- MITRE Mapping: visualization & correlation (tactics ↔ techniques ↔ detections ↔ CVE weaponization).

- Basic Detection-as-Code: export σε Sigma, Wazuh, YARA, Suricata, Zeek, Elastic KQL, Sentinel KQL, QRadar

- Go-to-Market: vendor για SOCs/MSSPs/Δημόσιους φορείς.

Πού είμαστε σήμερα: εδώ είμαστε ήδη δυνατοί—προϊόν που κανείς στην Ελλάδα δεν προσφέρει.

🔹 Στάδιο 2 — Expansion & Automation

Στόχος: από intel portal → εργαλείο παραγωγικότητας SOC/Red Team.

- Adversary Emulation Kits (1-click: CVE → exploit → emulation).

- SOAR connectors (n8n workflows, TheHive/Cortex).

- AI Rule-Gen Engine: αυτόματες προτάσεις detection rules.

- Closed-Loop KPIs: coverage %, MTTD, MTTR, false positives.

- Dark Web Feeds: leaks, ransomware notes, chatter, enrichment.

Διαφοροποίηση από Recorded Future / ThreatConnect: εμείς πάμε από intel → detections + simulation + KPIs.

🔹 Στάδιο 3 — Ecosystem & Integrations

Στόχος: το brAIn να «κουμπώνει παντού».

- API-first Architecture (REST/GraphQL) ανά module.

- Native Integrations: Splunk, Sentinel, QRadar, Wazuh.

- Phishing Module (εκπαίδευση & simulation, όχι «εξτρά» add-on).

- OSINT Module: social/web/corporate OSINT + linking σε threat actors.

- Incident Response Playbooks με interactive guides (NotesLab).

Vendor-ready για SOCs/MSSPs Ευρώπης: enrichment + detection + simulation, ενιαία.

🔹 Στάδιο 4 — AI-Driven Adversary Ops

Στόχος: από reactive intel → predictive/adaptive defense.

- AI Threat Forecasting (πιθανότητες επιθέσεων ανά κλάδο/actor).

- Generative Adversary Simulation (AI agent που μιμείται APT tradecraft).

- Attack Surface Correlation: OSINT + CVEs + intel, risk heatmaps.

- SOC Co-Pilot (real-time): “γράψε detection rule για APT28 spearphish”.

- Auto Red/Blue/Purple Teaming: full simulation pipelines.

Τοποθέτηση δίπλα σε Microsoft Defender Experts & Mandiant BAS — αλλά με ενιαίο κύκλο intel→detections→simulation.

🔹 Στάδιο 5 — Strategic Moonshot

Στόχος: global reference platform.

- brAIn Marketplace: 3rd-party rules, exploits, playbooks, feeds.

- Collaborative Intel Sharing: κοινότητα SOCs, κυβερνήσεων, CERTs.

- Multi-tenant Federation: τοπικό intel + global feed.

- Defensive Digital Twin: cyber range / simulation ολόκληρων υποδομών.

- Geopolitical Layer: attribution, campaign tracking, nation-state modeling.

Από «εταιρεία στην Ελλάδα» → global vendor απέναντι σε CrowdStrike, Recorded Future, Mandiant, Palo Alto Cortex.

4) Τι έχουμε υλοποιήσει μέχρι στιγμής (Current Capabilities)

- Ενσωμάτωση APT Groups Database: πλήρες dataset (250) (APTs, aliases, χώρες, victims, TTPs, CVEs, malware, campaigns).

- MITRE ATT&CK Mapping: αυτόματο linking tactics/techniques/detections/CVE weaponization.

- Detection Generators: auto-generate Sigma, Wazuh, YARA, Suricata, Zeek, Elastic KQL, Sentinel KQL, QRadar από TTPs/IOCs.

- Exploited CVE Feeds: curated & weaponized mapping.

- Simulation Framework: adversary emulation από actor profile → TTPs → simulation.

- Data Ingestion Pipelines: 25TB βάση δεδομένων MISP, 100 Honeypots (δικά μας Worldwide), JSON databases.

- Auto-Pipeline: actor → TTPs → detections → CVEs → simulation → validation (VXDF).

5) Τι κερδίζουν οι πελάτες μας

MSSPs / SOCs

- Μείωση alert noise, αυτοματοποίηση detections, έτοιμη intelligence βάση.

- Γρήγορη παραγωγή detection packs για πολλαπλά customers/tenants.

- KPIs & reporting για NIS2/DORA/GDPR.

Red & Blue Teams

- Πλήρες adversary emulation εργαλείο: από πληροφορία → σε simulation.

- Validation & tuning detections πριν την παραγωγή.

Κυβερνήσεις & Στρατός

- Στρατηγική εικόνα απειλών σε APT level.

- Ενοποιημένο εργαλείο για αμυντικές & επιθετικές ασκήσεις.

Μεγάλες επιχειρήσεις με SOC

- MTTD/MTTR ↓, predictive CTI, weaponized CVE feeds.

- Γρηγορότερα tabletop/purple team cycles με μετρήσιμα αποτελέσματα.

Consultants & IR Teams

- Γρήγορη χαρτογράφηση απειλών, αυτόματα detection packs.

- Επιτάχυνση IR με runbooks και case-ready KPIs.

6) Μοναδικότητα στην πράξη — Γιατί διαφέρει παγκοσμίως

Δεν υπάρχει άλλη all-in-one πλατφόρμα που να ενώνει:

- Intelligence (actors, CVEs, malware, IOCs)

- Detection generation (auto rules για πολλά SOC/SIEM engines)

- Simulation & Adversary Emulation (atomic, PCAP replays, end-to-end)

The brAIn by ενοποιεί και προσθέτει auto-pipeline & KPIs:

data ingestion → rule generation → validation → simulation → tuning → IR.

USP: η πλήρης αυτοματοποίηση με μετρήσιμα KPIs (μείωση false positives, ταχύτερο detection, audit readiness).

7) Simulation Capabilities (για Red/Blue/Purple)

Atomic (π.χ. T1059.001 PowerShell Encoded Payload)

- Έτοιμα atomic tests για validation detections (χωρίς να γράφεις scripts από την αρχή).

- Ρεαλιστική, repeatable δοκιμή για SOC readiness.

Replay PCAP (π.χ. /swift/api/v1/payments για Suricata/Zeek)

- Ρεαλιστικά δεδομένα χωρίς να στήσεις live παραγωγική ροή.

- Τροφοδοτείς detection engines με consistent traffic για tuning.

Red Team Emulation (phishing → RDP lateral → exfil)

- Out-of-the-box end-to-end playbooks.

- Measurable detections για να δεις πού «πατάει» το SOC.

- 2–3 clicks: τρέχεις ολοκληρωμένη αλυσίδα αντί να στήνεις lab από το μηδέν.

8) Tuning & Detection Engineering (Blue-friendly, Red-useful)

Tuning

- Allowlist signed admin scripts (π.χ.

EncodedCommand,WindowStyle). - Prevalence/First-Seen filters (30/90d) + segment baselines (π.χ. finance).

- Outcome: κόβεις θόρυβο, βλέπεις outliers που μετράνε.

Τι κερδίζει το SOC

- Καθαρό alerting, όχι θόρυβος.

- Proactive detection engineering (“αν έτρεχε ο pentester encoded PowerShell, θα το πιάναμε;”).

- Τεράστια εξοικονόμηση χρόνου σε alert triage.

Συνολικά Value για PenTester

- Δεν στήνεις από την αρχή labs → time saving.

- Έτοιμα ρεαλιστικά σενάρια → αξιοπιστία στο report.

- «Έτσι φαίνεται μια αληθινή επίθεση στο SOC σου» → added value στον πελάτη.

- Ξέρεις εκ των προτέρων tuned/whitelisted detections → δεν κυνηγάς false positives.

- Ουσιαστικά, το brAIn σου δίνει shortcut σε detection engineering & validation.

9) Data Sources & Pipelines

- APT Groups (MITRE ATT&CK) με TTPs, tools, malware, CVEs, victims.

- Weaponized CVEs από ExploitDB & curated feeds (mapping σε TTPs & detections).

- Honeypots: T-Pot, Cowrie, Dionaea για συλλογή ρεαλιστικών artifacts.

- MISP & JSON threat databases για structured ingest.

10) Case Studies (Mini KPI Storyboard)

Δημόσιος Φορέας / Υποδομές

- −42% alert noise εντός 60 ημερών.

- −31% MTTD μέσω tuned detections & auto-validation.

- 100% audit readiness με KPIs & runbooks.

Χρηματοπιστωτικός Οργανισμός

- Predictive CTI από weaponized CVE feeds (high-risk patching priorities).

- Red team simulation → validated detections σε 2 ημέρες.

- 5× γρηγορότερο Incident Response με workflow & runbooks.

11) Ποια προβλήματα λύνουμε (The Problem → The Solution)

Το Πρόβλημα

- Κατακερματισμένα εργαλεία (CTI, SIEM, red-team frameworks) χωρίς ενιαίο pipeline.

- SOCs που πνίγονται σε alert noise & false positives.

- Red/Blue teams που χάνουν χρόνο στήνοντας labs & detections από το μηδέν.

- Απουσία single pane of glass από adversary simulation → detection → incident response.

Η Λύση — brAIn

- All-in-One Adversary Intelligence Platform.

- Threat Intelligence (APTs, CVEs, malware, IOCs).

- Auto Detection Generation (Wazuh, Sigma, YARA, Suricata, Zeek, Elastic).

- Adversary Simulation (atomic tests, PCAP replays, red-team playbooks).

- Tuning & Baselining (prevalence, first-seen, allowlists).

- KPIs για κάλυψη, MTTD, MTTR, false positives.

12) Business Value (μετρήσιμο & εκτελέσιμο)

- Time saving για pentesters & SOC (έτοιμα σενάρια, auto-rules, repeatable validation).

- Measurable ROI: λιγότερα alerts, ταχύτερα incidents, audit readiness.

- Strategic advantage: predictive CTI, adversary mapping, unique simulations.

- Compliance readiness: NIS2, DORA, GDPR με τεκμηριωμένα KPIs & runbooks.

13) Πώς προχωράμε μαζί (Go-to-Market & Engagement Models)

- Vendor σε SOCs/Μηχανισμούς ασφαλείας/Δημόσιους φορείς με modules & ετήσιες άδειες.

- PoC / Pilot: 30–60 ημέρες με focus σε 1–2 key use cases (π.χ. ransomware + spear-phish).

- Enablement: training σε Red/Blue, runbooks, KPIs & reporting.

- Scale-out: integrations με SIEM/XDR, dark web feeds, SOAR workflows.

14) Γιατί Audax Cybersecurity

- Πρωτοπορία: πρώτη ελληνική Adversary Intelligence Platform.

- In-house development: δεν είμαστε reseller· είμαστε vendor.

- Εξειδίκευση at adversary emulation, SOC, CTI με πρακτική προσέγγιση (detections που δουλεύουν).

- Όραμα με οδικό χάρτη: από MVP → Automations → Ecosystem → AI-Ops → Global Federation & Marketplace.

15) Συμπέρασμα — Από τα logs στους αντιπάλους

Η ασφάλεια δεν είναι αριθμός alerts· είναι κατανόηση αντιπάλου και μετρήσιμη άμυνα.

The brAIn μετατρέπει το “περιμένω alerts” σε adversary-driven operations: βλέπεις ποιος έρχεται, πώς επιτίθεται, τι πρέπει να ανιχνεύσεις και πώς να ανταποκριθείς συγκεκριμένα.

Adversary Emulation & Simulations

Δημιουργεί profiles και playbooks για red/purple team ασκήσεις, mapping σε MITRE ATT&CK.

CVE → Exploit Correlation

Συνδέει ευπάθειες με weaponized exploits, PoCs και έτοιμα σενάρια επίθεσης.

Threat Intelligence Feeds

Real-time ενημέρωση με indicators, attribution, campaign tracking και dark web monitoring.

Attack Simulation Framework

Δοκιμάζει ρεαλιστικές κυβερνοεπιθέσεις για να εντοπιστούν gaps πριν τους πραγματικούς αντιπάλους.

Θέλετε να δείτε πώς −42% alert noise και −31% MTTD γίνονται ρεαλιστικοί στόχοι;

Ζητήστε live demo the brAIn — Adversary Intelligence Platform.

Επικοινωνία & Demo:

🔗 https://www.audax.gr |