Στο διαρκώς εξελισσόμενο τοπίο των κυβερνοαπειλών, οι επιθέσεις που στοχεύουν την τουριστική βιομηχανία και συγκεκριμένα τις πλατφόρμες Online Travel Agencies (OTA) όπως η Booking.com, έχουν λάβει διαστάσεις επιδημίας. Η ομάδα Threat Intelligence της Audax Cybersecurity προχώρησε σε μια εις βάθος τεχνική ανάλυση ενός εξελιγμένου Phishing Kit που εντοπίστηκε πρόσφατα σε ενεργή καμπάνια.

Ανατομία μιας Στοχευμένης Επίθεσης Phishing στην Πλατφόρμα Booking.com

Η ανάλυση του αρχείου check.html (εδώ κατεβάσαμε τον πηγαίο κώδικα της ψεύτικης σελίδας booking.com) και των συνοδευτικών πόρων αποκαλύπτει ότι οι επιτιθέμενοι δεν βασίζονται πλέον σε απλές, στατικές σελίδες login. Αντιθέτως, χρησιμοποιούν πολύπλοκες web εφαρμογές που εκτελούνται στον browser του θύματος (Client-Side execution), ενσωματώνουν πραγματικά εργαλεία υποστήριξης πελατών (Live Chat) και χρησιμοποιούν δυναμικά δεδομένα για να προσδώσουν νομιμοφάνεια. Το παρόν άρθρο αποδομεί βήμα-προς-βήμα την επίθεση, παραθέτοντας τμήματα του κακόβουλου κώδικα και αναλύοντας τις τεχνικές παράκαμψης ασφαλείας (Security Evasion) που χρησιμοποιήθηκαν.

Η Μετάβαση από το “Spray and Pray” στο “Spear Phishing”

Το παραδοσιακό phishing βασιζόταν στην αποστολή εκατομμυρίων emails με την ελπίδα ότι κάποιο μικρό ποσοστό χρηστών θα “τσιμπήσει”. Η σύγχρονη εκδοχή που αναλύουμε εδώ είναι πολύ πιο στοχευμένη. Οι επιτιθέμενοι συχνά αποκτούν πρόσβαση σε λογαριασμούς ξενοδοχείων (μέσω infostealer malware) και επικοινωνούν με πραγματικούς πελάτες που έχουν επερχόμενες κρατήσεις.

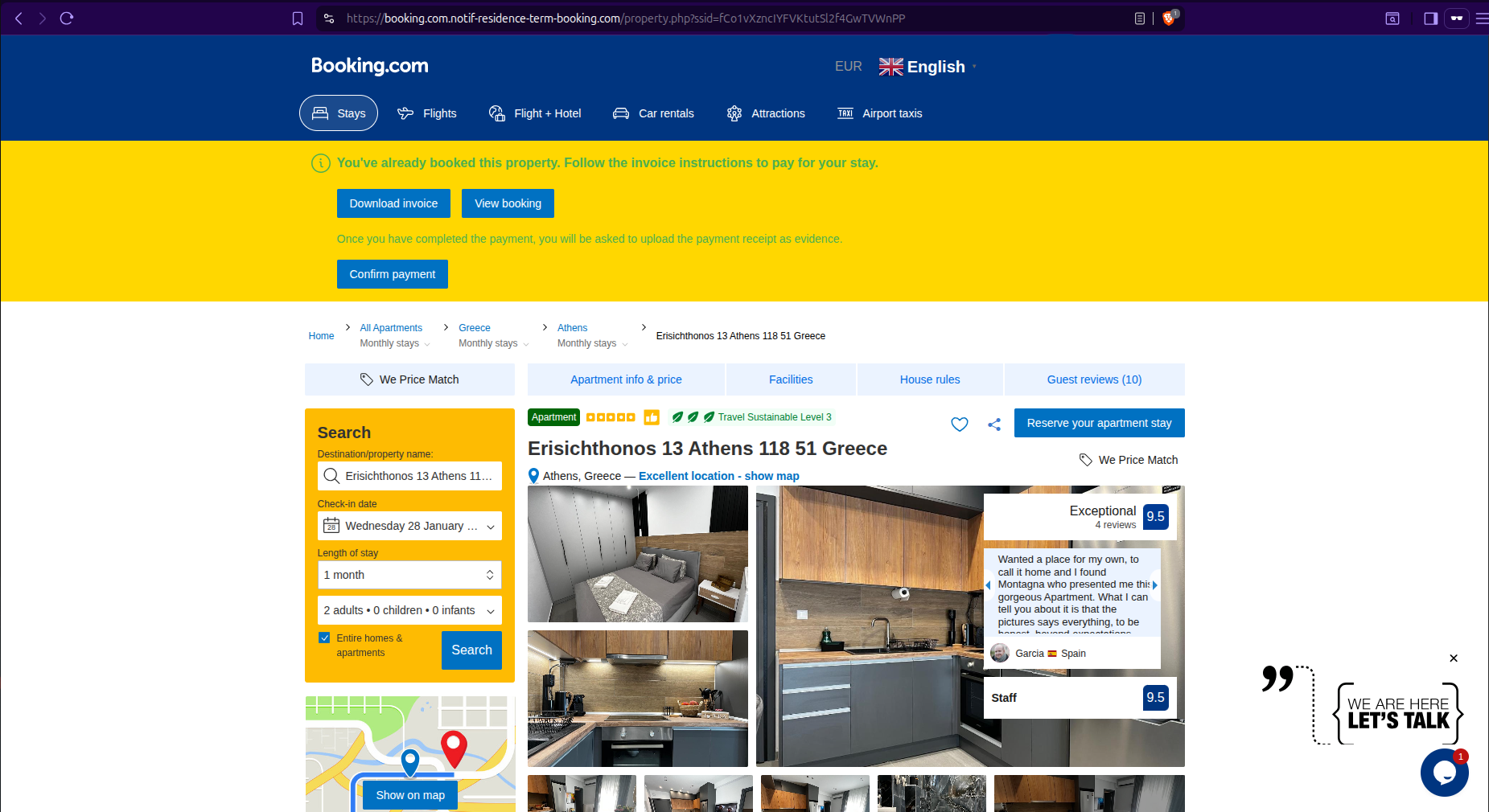

Το συγκεκριμένο δείγμα που αναλύσαμε αποτελεί ένα High-Fidelity Clone της σελίδας διαχείρισης κράτησης της Booking.com. Στόχος δεν είναι απλώς η κλοπή κωδικών πρόσβασης, αλλά η άμεση χρηματική απάτη μέσω της μεθόδου “Manual Bank Transfer” (Χειροκίνητη Τραπεζική Μεταφορά).

Ανάλυση του “check.html”

Η ανάλυση του πηγαίου κώδικα αποκάλυψε μια σειρά από σοβαρά ευρήματα που διαφοροποιούν αυτό το kit από τις συνήθεις ερασιτεχνικές προσπάθειες. Παρακάτω αναλύονται τα τεχνικά χαρακτηριστικά (Red Flags). Ένα από τα πιο εντυπωσιακά και ταυτόχρονα “ερασιτεχνικά” (από πλευράς ασφάλειας κώδικα, αλλά αποτελεσματικά για γρήγορο deployment) χαρακτηριστικά του kit, είναι ότι όλη η λογική επαλήθευσης των στοιχείων του θύματος βρίσκεται εκτεθειμένη στον HTML/JavaScript κώδικα.

Σε μια νόμιμη εφαρμογή, όταν ένας χρήστης εισάγει τον αριθμό κράτησης και το PIN, τα δεδομένα αποστέλλονται στον server, ελέγχονται σε μια βάση δεδομένων και ο server επιστρέφει απάντηση. Εδώ, οι επιτιθέμενοι έχουν “καρφώσει” (hardcode) τα σωστά στοιχεία μέσα στο script.

Σύμφωνα με τα ευρήματα της ανάλυσής μας, ο κώδικας περιέχει τις εξής μεταβλητές:

// Απόσπασμα από τον κακόβουλο κώδικα (check.html)

// Απόσπασμα από τον κακόβουλο κώδικα (check.html) var guestname = "ΟΝΟΜΑΤΕΠΩΝΥΜΟ "; // Το όνομα του θύματος στόχου var confcode = "3820.202.968"; // Ο αριθμός κράτησης var pincode = 3538; // Το PIN που απαιτείται var resdate = "Wednesday 28 January 2026"; // Ημερομηνία κράτησης

Η λογική ελέγχου που ακολουθεί στον κώδικα JavaScript είναι αποκαλυπτική:

// Έλεγχος των στοιχείων τοπικά στον browser

if ((conf_code_db_nr == conf_nr_digits_number) && (pin_nr === pincode)) {

// Αν τα στοιχεία ταιριάζουν, προχωράει στην επόμενη φάση

$('#gotobooking').submit();

} else {

// Εμφάνιση μηνύματος λάθους

$('.confcode_error').removeClass("hide");

}

Ανάλυση Κινδύνου: Αυτή η τεχνική επιτρέπει στους απατεώνες να φιλοξενήσουν την ψεύτικη σελίδα σε οποιονδήποτε απλό web server (ακόμα και σε παραβιασμένα WordPress sites ή δωρεάν hosting), καθώς δεν απαιτείται backend υποδομή (PHP/SQL) για την επαλήθευση. Ωστόσο, καθιστά την επίθεση εξαιρετικά στοχευμένη (Spear Phishing), καθώς η σελίδα έχει δημιουργηθεί ειδικά για τον “ΘΥΜΑ/ΠΕΛΑΤΗ” με τη συγκεκριμένη κράτηση.

2.2. Τεχνικές Κοινωνικής Μηχανικής (Social Engineering)

Η επιτυχία του phishing βασίζεται στην πειθώ. Το συγκεκριμένο kit χρησιμοποιεί προηγμένα εργαλεία για να κάμψει τις αντιστάσεις του χρήστη.

α) Ενσωμάτωση Live Chat (Tawk.to)

Αντί για μια στατική σελίδα, οι επιτιθέμενοι ενσωματώνουν ένα πλήρως λειτουργικό widget ζωντανής συνομιλίας. Η ανάλυση του κώδικα εντόπισε το script της υπηρεσίας Tawk.to:

<script type="text/javascript">

var Tawk_API=Tawk_API||{}, Tawk_LoadStart=new Date();

(function(){

var s1=document.createElement("script"),s0=document.getElementsByTagName("script")[0];

s1.async=true;

s1.src="https://embed.tawk.to/677e5862af5bfec1dbe85c9e/1ih2oigd8"; // Malicious Property ID

s1.charset="UTF-8";

s1.setAttribute("crossorigin","*");

s0.parentNode.insertBefore(s1,s0);

})();

</script>

Γιατί είναι κρίσιμο;

Ο χρήστης βλέπει ένα “παράθυρο υποστήριξης” που λειτουργεί, κάτι που αναμένει από μεγάλες πλατφόρμες.

Real-time Manipulation: Οι επιτιθέμενοι μπορούν να μιλήσουν απευθείας με το θύμα. Αν η κάρτα δεν περνάει ή αν το θύμα διστάζει, ο “πράκτορας υποστήριξης” παρεμβαίνει για να ασκήσει ψυχολογική πίεση ή να δώσει εναλλακτικές οδηγίες πληρωμής.

Κατασκευασμένη Κοινωνική Απόδειξη (Fake Social Proof)

Για να πείσουν το θύμα ότι το κατάλυμα είναι υπαρκτό και αξιόπιστο, χρησιμοποιούν ψεύτικες κριτικές. Αντί να χρησιμοποιήσουν στατικές εικόνες, κάνουν κλήσεις στο API της υπηρεσίας Randomuser.me:

<div class="c-avatar bui-avatar bui-avatar--small avatar-4"> <img class="bui-avatar__image" src="https://randomuser.me/api/portraits/men/82.jpg"> </div> <div class="bui-avatar-block__text"> <span class="bui-avatar-block__title">Garcia</span> <span class="bui-avatar-block__subtitle">Spain</span> </div>

Η ανάλυση δείχνει ότι χρησιμοποιούνται συγκεκριμένα “profiles” όπως ο “Garcia” από την Ισπανία και η “Paula” από το Ηνωμένο Βασίλειο, με σχόλια που εξυμνούν το κατάλυμα (“beyond expectations”, “location was amazing”). Αυτό δημιουργεί μια ψευδαίσθηση ασφάλειας μέσω της “κοινωνικής απόδειξης” (Social Proof).

Μηχανισμοί Απόκρυψης (Evasion Techniques)

Οι δημιουργοί του Phishing Kit γνωρίζουν ότι οι μηχανές αναζήτησης και τα αυτοματοποιημένα συστήματα ασφαλείας (security crawlers) σαρώνουν συνεχώς το διαδίκτυο. Γι’ αυτό έχουν λάβει μέτρα για να παραμείνουν “αόρατοι”.

Απενεργοποίηση Ευρετηρίασης (Meta Robots)

Στην επικεφαλίδα (HEAD) του HTML αρχείου, εντοπίστηκε η εντολή:

<meta name="robots" content="noindex">

Όπως αναφέρεται στην ανάλυση, αυτή η ετικέτα δίνει εντολή στα bots των μηχανών αναζήτησης (Google, Bing) να μην καταχωρήσουν τη σελίδα στα αποτελέσματά τους. Αυτό μειώνει δραματικά την πιθανότητα να εντοπιστεί η σελίδα από τυχαίους χρήστες ή από bots που αναζητούν phishing sites βάσει keywords.

Χρήση Εξωτερικών Πόρων (CDNs)

Οι εικόνες του καταλύματος δεν φιλοξενούνται στον κακόβουλο server. Αντίθετα, φορτώνονται από το Cloudinary (μια νόμιμη υπηρεσία hosting εικόνων).

Source Code Snippet:

<a href="#" class="bh-photo-grid-item ... " style="background-image: url(https://res.cloudinary.com/difu65yus/image/upload/v1769624722/dev30cld00/747023495/ccmnd46oomfrlrpp6hwd.jpg);">

Αυτό εξυπηρετεί δύο σκοπούς:

Μειώνει το bandwidth του κακόβουλου server.

Ξεγελάει τα φίλτρα ασφαλείας που ελέγχουν τη φήμη των domains, καθώς οι κλήσεις γίνονται προς νόμιμους servers (Cloudinary, Randomuser, Tawk.to).

Η Παγίδα της Πληρωμής: Wire Transfer Fraud

Το πιο κρίσιμο σημείο της απάτης είναι η μέθοδος πληρωμής. Η Booking.com διαχειρίζεται αυτόματα τις πληρωμές εντός της πλατφόρμας της. Το phishing kit, ωστόσο, προσπαθεί να “βγάλει” το θύμα από αυτό το ασφαλές περιβάλλον.

Το Μήνυμα Λάθους

Στον κώδικα εντοπίστηκε ένα συγκεκριμένο τμήμα που εμφανίζει ένα “alert” στο θύμα:

Important Information: “You’ve already booked this property. Follow the invoice instructions to pay for your stay.”

Και στη συνέχεια:

“Once you have completed the payment, you will be asked to upload the payment receipt as evidence.”

Η Διαδικασία “Confirm Payment”

Η σελίδα περιλαμβάνει ένα κουμπί “Confirm Payment” που ανοίγει ένα modal παράθυρο. Εκεί, το θύμα καλείται να κάνει τα εξής:

Να κατεβάσει ένα τιμολόγιο (πιθανώς πλαστό PDF με λογαριασμό τραπέζης “Money Mule”).

Να πραγματοποιήσει κατάθεση εκτός πλατφόρμας.

Να ανεβάσει την απόδειξη (slip) μέσω της φόρμας upload.

Ο κώδικας για το upload είναι ο εξής:

<form id="uploadForm" action="res/php/upload_image.php?..." method="post" enctype="multipart/form-data"> <input type="file" name="fileToUpload" id="fileToUpload" ...> </form>

Αυτή η τακτική εξασφαλίζει στους απατεώνες ότι τα χρήματα έχουν σταλεί (αμετάκλητη συναλλαγή) και τους παρέχει επιπλέον προσωπικά δεδομένα μέσω του αποδεικτικού της τράπεζας.

Αναλυτική Ροή της Επίθεσης (Attack Kill Chain)

Με βάση τα ευρήματα των αρχείων, μπορούμε να ανασυνθέσουμε την εμπειρία του θύματος:

Initial Access: Το θύμα λαμβάνει ένα επείγον μήνυμα (μέσω email ή του συστήματος μηνυμάτων της Booking.com αν έχει παραβιαστεί ο λογαριασμός του ξενοδοχείου). Το μήνυμα αναφέρει ότι “η κράτηση κινδυνεύει να ακυρωθεί” λόγω προβλήματος στην κάρτα.

Redirection: Παρέχεται ένας σύνδεσμος που οδηγεί σε domain που οπτικά μοιάζει με το αυθεντικό (Typosquatting ή Look-alike domain).

Deception (Η Σελίδα check.html):

Το θύμα βλέπει μια σελίδα πανομοιότυπη με την Booking.com.

Βλέπει το δικό του όνομα (“ΘΥΜΑ/ΠΕΛΑΤΗ”) και τα σωστά στοιχεία κράτησης (ημερομηνίες, ξενοδοχείο). Αυτό είναι το κλειδί για την απόκτηση εμπιστοσύνης.

Η σελίδα δείχνει ότι η κράτηση είναι “confirmed” αλλά η πληρωμή εκκρεμεί.

Action: Ο χρήστης καλείται να πληρώσει άμεσα για να μην χάσει το δωμάτιο. Το σύστημα αναφέρει ότι “No prepayment is needed” αρχικά, αλλά μετά ζητάει την εξόφληση μέσω εμβάσματος λόγω “τεχνικού προβλήματος”.

Data Exfiltration: Ο χρήστης ανεβάζει την απόδειξη. Ένα ψεύτικο script φόρτωσης (“Processing reservation…”) καθυστερεί τον χρήστη, ενώ τα δεδομένα φεύγουν προς τον C2 server των επιτιθέμενων.

Red Flags για Χρήστες και Αναλυτές

Κατά την εξέταση τέτοιων περιστατικών, οι παρακάτω ενδείξεις είναι καθοριστικές:

URL Mismatch: Η διεύθυνση στον browser δεν είναι booking.com.

Αίτημα για Upload Απόδειξης: Καμία σοβαρή πλατφόρμα (Booking, Airbnb, Expedia) δεν ζητάει φωτογραφία της τραπεζικής απόδειξης μέσω φόρμας upload.

Έλλειψη HTTPS/SSL (σε ορισμένες περιπτώσεις): Αν και πολλά phishing sites χρησιμοποιούν πλέον Let’s Encrypt πιστοποιητικά.

Εξωτερικά Chat Widgets: Η Booking έχει το δικό της ενσωματωμένο σύστημα μηνυμάτων και δεν χρησιμοποιεί branded widgets τρίτων όπως το Tawk.to.

Διαφοροποίηση στους Τρόπους Πληρωμής: Οποιαδήποτε προτροπή για πληρωμή εκτός της πλατφόρμας είναι κόκκινη γραμμή.

Συμπεράσματα και Συστάσεις Ασφαλείας

Η ανάλυση του συγκεκριμένου Phishing Kit αποδεικνύει ότι οι κυβερνοεγκληματίες επενδύουν σημαντικά στην ποιότητα των επιθέσεών τους. Η χρήση Hardcoded μεταβλητών για Spear Phishing, σε συνδυασμό με την ψυχολογική πίεση και την κοινωνική μηχανική, καθιστούν αυτές τις επιθέσεις εξαιρετικά επικίνδυνες ακόμα και για υποψιασμένους χρήστες.

Για Οργανισμούς:

2FA/MFA: Ενεργοποίηση ελέγχου ταυτότητας δύο παραγόντων σε όλους τους λογαριασμούς διαχείρισης OTA (Booking, Expedia, etc.).

Endpoint Security: Χρήση λύσεων EDR για τον εντοπισμό Malware τύπου Infostealer που συχνά αποτελεί την αρχή του νήματος για την παραβίαση.

Για Τελικούς Χρήστες:

Έλεγχος URL: Πάντα επαληθεύουμε το domain πριν εισάγουμε στοιχεία.

Εντός Πλατφόρμας: Ποτέ δεν πληρώνουμε και δεν επικοινωνούμε εκτός της επίσημης πλατφόρμας/εφαρμογής.

Αν κάτι μοιάζει επείγον (“πληρώστε τώρα ή ακυρώνεται”), σταματήστε και ελέγξτε την κράτηση μέσω της επίσημης εφαρμογής στο κινητό σας.

Στην Audax Cybersecurity, παρακολουθούμε ενεργά τα Indicators of Compromise (IoCs) τέτοιων εκστρατειών και ενημερώνουμε συνεχώς τις βάσεις δεδομένων Threat Intelligence για την προστασία των πελατών μας!