Από το αρχείο της Audax Cybersecurity

H διαρκής συγκρούση μεταξύ Ουκρανίας και Ρωσίας έχει τραβήξει την προσοχή διάφορων ομάδων κυβερνοεγκληματιών και τους έχει ωθήσει να εμπλακούν σε αυτόν τον κυβερνοπόλεμο. Η έρευνα μας, μας έχει δείξει πως πάνω από 190 ομάδες χάκινγκ έχουν ενεργό ρόλο κατά τη διάρκεια του κυβερνοπολέμου Ουκρανίας-Ρωσίας.

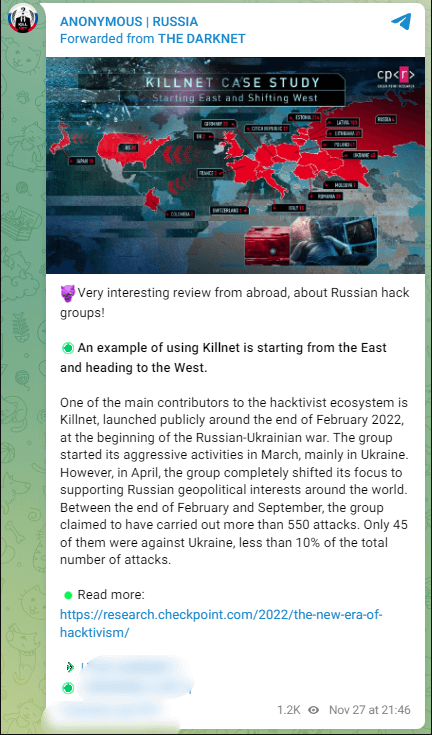

Ορισμένες ομάδες έχουν ευθυγραμμιστεί με μία από τις δύο πλευρές της σύγκρουσης και χρησιμοποιούν τις ικανότητές τους για να υποστηρίξουν την “αγαπημένη” τους χώρα. Η ομάδα KillNet είναι μία από αυτές τις ομάδες που έχει παίξει σημαντικό ρόλο και είναι γνωστή για τις δραστηριότητές της σε DDoS επιθέσεις υπέρ της Ρωσίας.

Ποια είναι η ομάδα KillNet;

Η Killnet είναι μια ομάδα χάκερ που υποστηρίζει τη Ρωσία και είναι γνωστή για τις επιθέσεις DDoS κατά χωρών που υποστηρίζουν την Ουκρανία, ειδικά χώρες του NATO, από τότε που ξέσπασε ο πόλεμος Ρωσίας-Ουκρανίας πέρυσι. Οι επιθέσεις DDoS αποτελούν τον κύριο τύπο κυβερνοεπίθεσης που μπορεί να προκαλέσει χιλιάδες αιτήσεις σύνδεσης και πακέτα να στέλνονται στον προορισμένο διακομιστή ή ιστότοπο ανά λεπτό, επιβραδύνοντας ή ακόμη και διακόπτοντας ευάλωτα συστήματα.

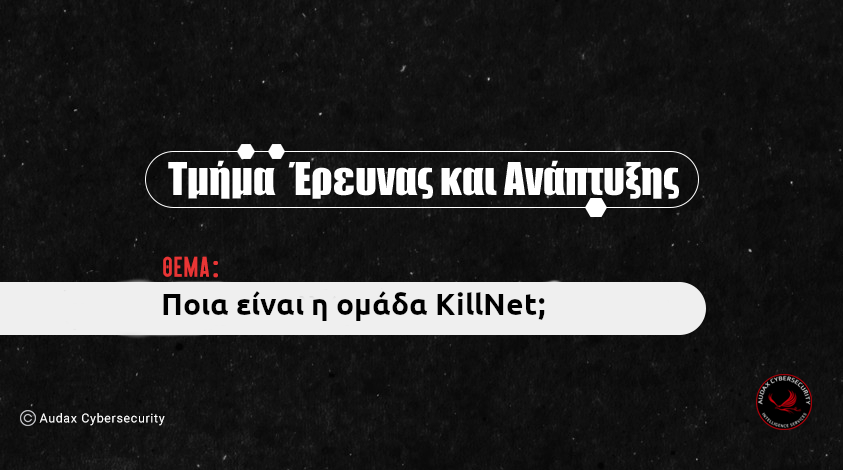

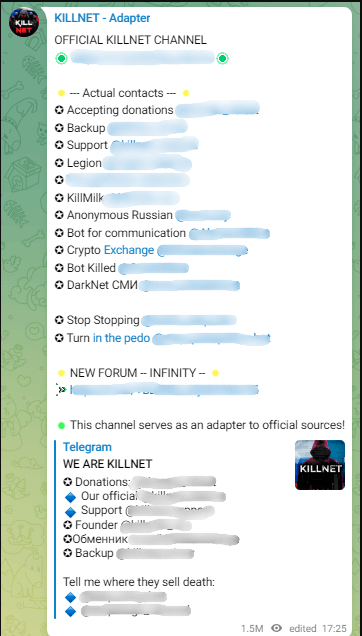

Παρόλο που οι επιθέσεις DDoS του Killnet συνήθως δεν προκαλούν μεγάλες ζημιές, μπορούν να προκαλέσουν διακοπές υπηρεσιών που διαρκούν αρκετές ώρες ή ακόμη και μέρες. Είναι γνωστό ότι ο ιδρυτής του Killnet, γνωστός ως KillMilk, αποχώρησε από την ομάδα τον Ιούλιο του 2022 και ο νέος της ηγέτης είναι ένας χάκερ που χρησιμοποιεί το ψευδώνυμο Blackside. Ωστόσο, ο KillMilk εξακολουθεί να έχει σχέση με την ομάδα και μοιράζεται ανακοινώσεις του Killnet στο επίσημο κανάλι του στο Telegram, με τίτλο “OFFICIAL KILLNET CHANNEL”.

KliiNet_Audax Cybersecurity

KillMilk_Audax Cybersecurity

Killnet αυτοχαρακτηρίζονται ώς ομάδα hacktivists

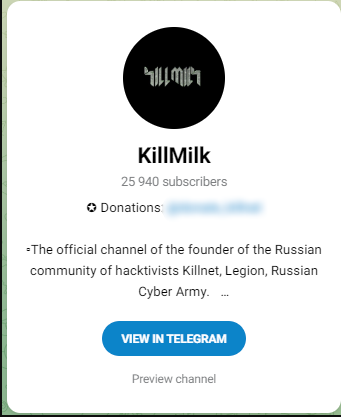

Μέχρι τον πόλεμο μεταξύ Ρωσίας και Ουκρανίας, το Killnet ήταν γνωστό ως ένα εργαλείο επίθεσης DDoS που μόνο συνδρομητές μπορούσαν να νοικιάσουν και να χρησιμοποιήσουν. Με την κρίση στη Ρωσία και την Ουκρανία, το Killnet εμφανίστηκε ως μια ομάδα χάκερ και συνέχισε τις επιθέσεις του υπό το όνομα “Killnet”.

Στη συνέχεια, η ομάδα χάκερ Killnet πραγματοποίησε πολλές επιθέσεις για να υποστηρίξει τη Ρωσία και να παλέψει για τα συμφέροντα της. Επιτέθηκαν σε χώρες που υποστήριζαν την Ουκρανία στον πόλεμο μεταξύ Ρωσίας και Ουκρανίας. Επί μήνες, η ομάδα Killnet επιτέθηκε σε χώρες που υποστηρίζουν την Ουκρανία και τα πολιτικά τους συμφέροντα είναι αντίθετα προς τη ρωσική κυβέρνηση.

Δεν φαίνεται να ενδιαφέρονται για οικονομικό κέρδος. Στόχος τους είναι να προκαλέσουν ζημιά σε υπηρεσίες ιστοσελίδων διαταράσσοντάς τις κυρίως με επιθέσεις DDoS.

KillNet: Ιστορία και Επέκταση

Η ομάδα συνεχίσει τις επιχειρήσεις της για περισσότερο από έναν χρόνο και έχει γίνει μια σοβαρή κυβερνοαπειλή. Με την ενθάρρυνση από τους χρήστες της υπηρεσίας Killnet, η οποία έφτασε δεκάδες χιλιάδες συνδρομητές, δημιούργησαν υποομάδες υπό το όνομα “Cyber Special Forces of the Russian Federation”.

Η ομάδα ξεκίνησε επίσης ως μια άλλη ομάδα χάκερ με το όνομα LEGION τον Απρίλιο του 2022 και συνέχισε τις επιθέσεις DDoS από εκεί. Παρατηρήθηκαν και άλλες ομάδες υπό την ομάδα LEGION, με κάθε μία να πραγματοποιεί διάφορες επιθέσεις. Τον Ιούλιο του 2022, η ομάδα ανακοίνωσε ότι η LEGION είχε διαλυθεί και θα επανεκκινηθεί ως LEGION 2.0. Εκτιμάται ότι υπάρχουν περισσότερα από χίλια μέλη της ομάδας σε όλες τις ομάδες.

We Are KillNet_Audax Cybersecurty

Το Killnet ανέφερε σε μια ανάρτηση στο κανάλι του στο Telegram ότι η ημερομηνία γέννησής του είναι η 13η Νοεμβρίου 2021. Ωστόσο, ανακοίνωσαν ότι έγιναν μια ομάδα hacktivists στις 23 Φεβρουαρίου 2022.

Η Σχέση του Killnet με Άλλες Ομάδες Χάκερ

Μια ομάδα που προηγουμένως ήταν γνωστή ως XakNet ανακοίνωσε ότι ενσωματώθηκε στο Killnet, με στόχο τις κρίσιμες υποδομές. Μια άλλη ομάδα, γνωστή αργότερα ως F**kNet, εξέφρασε επίσης την πρόθεσή της να συνεργαστεί με το Killnet, με στόχο το δημόσιο και ιδιωτικό τομέα σε χώρες που υποστηρίζουν την Ουκρανία.

Ένας πρώην μέλος του Killnet, που τώρα είναι ο ηγέτης της ομάδας Zarya, ανέφερε επίσης ότι άλλες ομάδες χάκερ δρουν παράλληλα με αυτούς και υπερασπίζονται τα συμφέροντα της Ρωσίας, σε συνέντευξη. Ανέφερε ομάδες όπως η XakNet, Beregini, CyberArmy, Anonymous Russia, RaHDit, DPR Joker, NoName057 και Zsecnet.

Ο χάκερ ανέφερε επίσης ότι η Anonymous Russia και η ομάδα Zarya ιδρύθηκαν από χάκερ που έφυγαν από την ομάδα Killnet. Άλλοι χάκερ επίσης εντάχθηκαν στη Zarya από το Killnet.

Στην ίδια συνέντευξη, ο ηγέτης της Zarya εξήγησε επίσης τον λόγο πίσω από τη δημιουργία μικρών ομάδων διαιρώντας το Killnet. Ο ηγέτης της Zarya εξήγησε ότι η δημιουργία μικρών ομάδων έχει τα πλεονεκτήματά της. Είναι πιο εύκολο να διαχειριστείς μια μικρή ομάδα και είναι πιο δύσκολο για τον εχθρό να κατανοήσει ποιανούς να επιτεθεί. Επίσης, αποκάλυψε ότι η Zarya προηγουμένως ανήκε στην ομάδα Killnet, αλλά τώρα λειτουργεί ως ανεξάρτητος φορέας.

Anonymous Russia_Audax Cybersecurity

KillNet: Στόχοι και Cyber Επιχειρήσεις

Το Killnet έχει επιτεθεί σε πολλές ευρωπαϊκές και δυτικές χώρες, συμπεριλαμβανομένης της Ουκρανίας, από τον Φεβρουάριο του 2022. Μεταξύ αυτών περιλαμβάνονται οι Ηνωμένες Πολιτείες, το Ηνωμένο Βασίλειο, η Γερμανία, η Ιταλία, η Ρουμανία, η Λιθουανία, η Εσθονία και η Πολωνία. Αξίζει να αναφερθούν οι επιθέσεις σε αεροδρόμια των ΗΠΑ, την ιστοσελίδα του διαγωνισμού Eurovision και περισσότερες από χίλιες ιστοσελίδες στη Λιθουανία. Επίσης, υπήρξαν επιθέσεις σε σιδηροδρόμους και κυβερνητικές πύλες στην Τσεχική Δημοκρατία.

Το Killnet έχει στοχεύσει διάφορες χώρες και έχει πραγματοποιήσει επιχειρήσεις από τον Φεβρουάριο του 2022. Ορισμένοι από τους αξιοσημείωτους στόχους και επιχειρήσεις περιλαμβάνουν:

- Ουκρανία: Το Killnet έχει πραγματοποιήσει κυβερνοεπιθέσεις εναντίον της Ουκρανίας, με έμφαση στην κυβέρνηση, την υποδομή και τις ιστοσελίδες της.

- Ηνωμένες Πολιτείες: Η ομάδα έχει επιτεθεί σε αεροδρόμια των ΗΠΑ, με στόχο να διαταράξει τα ταξίδια και να προκαλέσει αναστάτωση.

- Ηνωμένο Βασίλειο: Το Killnet έχει στοχεύσει ιστοσελίδες και διαδικτυακές πλατφόρμες στο Ηνωμένο Βασίλειο, με στόχο να διαταράξει τις υπηρεσίες και να προκαλέσει αναστάτωση σε άτομα και επιχειρήσεις.

- Γερμανία: Η ομάδα έχει πραγματοποιήσει κυβερνοεπιθέσεις σε γερμανικούς στόχους, με πιθανό στόχο τη διατάραξη κρίσιμης υποδομής ή την παραβίαση ευαίσθητων πληροφοριών.

- Ιταλία: Το Killnet έχει στοχεύσει ιταλικές ιστοσελίδες και διαδικτυακές πλατφόρμες, με πιθανό στόχο τη διατάραξη των υπηρεσιών και την πρόκληση αναστάτωσης.

- Ρουμανία: Η ομάδα έχει πραγματοποιήσει κυβερνοεπιθέσεις σε ρουμανικούς στόχους, με πιθανό στόχο τη διατάραξη κρίσιμης υποδομής ή την παραβίαση ευαίσθητων πληροφοριών.

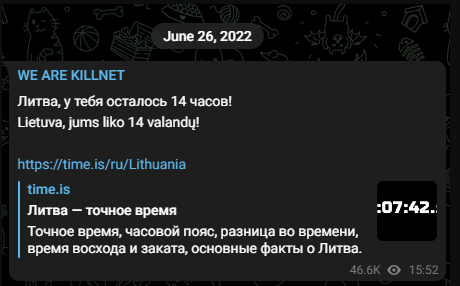

- Λιθουανία: Το Killnet έχει στοχεύσει πάνω από χίλιες ιστοσελίδες στη Λιθουανία, με πιθανό στόχο τη διατάραξη των διαδικτυακών υπηρεσιών και την πρόκληση αναστάτωσης.

- Εσθονία: Η ομάδα έχει πραγματοποιήσει κυβερνοεπιθέσεις σε εσθονικούς στόχους, με πιθανό στόχο τη διατάραξη κρίσιμης υποδομής ή την παραβίαση ευαίσθητων πληροφοριών.

- Πολωνία: Το Killnet έχει στοχεύσει πολωνικές ιστοσελίδες και διαδικτυακές πλατφόρμες, με πιθανό στόχο τη διατάραξη των υπηρεσιών και την πρόκληση αναστάτωσης.

Αυτές οι επιχειρήσεις διεξάγονται με επιθέσεις DDoS (Διανομής Υπηρεσιών) κατά κυβερνούσων αρχών, κρίσιμων υποδομών, ιστοσελίδων και διαδικτυακών πλατφορμών σε αυτές τις χώρες. Οι επιθέσεις DDoS προκαλούν απόκλιση χιλιάδων αιτημάτων σύνδεσης και πακέτων που αποστέλλονται στον προορισμένο διακομιστή ή ιστότοπο ανά λεπτό, επιβραδύνοντας ή ακόμη και διακόπτοντας ευάλωτα συστήματα.

Οι επιθέσεις του Killnet στοχεύουν να προκαλέσουν αναστάτωση και να παρεμποδίσουν τις υπηρεσίες και τη λειτουργία των συστημάτων για πολλές ώρες ή ακόμη και ημέρες. Αυτές οι επιθέσεις έχουν επηρεάσει την κυβέρνηση, την οικονομία και τον κοινωνικό τομέα των πληγεισών χωρών.

Είναι σημαντικό να σημειωθεί ότι οι επιθέσεις αυτές δεν προκαλούν απώλεια ή διαρροή δεδομένων, αλλά έχουν σοβαρές συνέπειες για την ομαλή λειτουργία των συστημάτων και των υπηρεσιών, προκαλώντας διακοπές και δυσλειτουργίες που επηρεάζουν την πρόσβαση στις υπηρεσίες, την επικοινωνία και την ανταλλαγή πληροφοριών. Οι επιθέσεις αυτές μπορούν να προκαλέσουν οικονομικές απώλειες, απώλεια εμπιστοσύνης των πολιτών και να πλήξουν την κοινωνική λειτουργία των χωρών.

Οι επιθέσεις του Killnet στοχεύουν επίσης σε κρίσιμες υποδομές όπως αεροδρόμια, σιδηροδρομικά συστήματα και κυβερνητικά πύλες. Αυτό έχει ως αποτέλεσμα την αναταραχή της καθημερινής λειτουργίας, την καθυστέρηση των ταξιδιών και την παραβίαση της κυβερνοασφάλειας.

Οι επιθέσεις του Killnet αποκαλύπτουν την ικανότητα τους να επηρεάζουν τα συστήματα και τις υπηρεσίες μεγάλων χωρών και να προκαλούν αναστάτωση σε παγκόσμιο επίπεδο. Η συνεχής δραστηριότητά τους και η συνεργασία με άλλες ομάδες επιθέσεων καταδεικνύουν τον σοβαρό κίνδυνο που αντιμετωπίζουν οι πληγείσες χώρες και οι οργανισμοί. Τον Απρίλιο του 2022, ο Killnet επικεντρώθηκε αποκλειστικά στην υποστήριξη των γεωπολιτικών συμφερόντων της Ρωσίας παγκοσμίως. Αναφέρουν ότι πραγματοποίησαν περισσότερες από 550 επιθέσεις από το τέλος του Φεβρουαρίου έως τον Σεπτέμβριο. Μόνο 45 από αυτές τις επιθέσεις ήταν στραμμένες κατά της Ουκρανίας, λιγότερο από το 10% του συνολικού αριθμού επιθέσεων.

Ο Killnet επιτέθηκε σε ιστότοπους της ρουμανικής κυβέρνησης.

Επιτέθηκαν στην Ιταλία και κατάφεραν να αποκλείσουν μερικούς ιστότοπους, ενώ η επίθεση στον ιστότοπο του CSIRT δεν ήταν επιτυχής. Ο Killnet παραβίασε τους ιστότοπους του Istituto Superiore di Sanità και του Automobile Club of Italy κατά τη διάρκεια της ίδιας επίθεσης. Επίσης, παραβιάστηκε ο ιστότοπος του Ιταλικού Σώματος των Σενατόρων και έκλεισε για μία ώρα. Η επίθεση δεν ήταν τόσο καταστροφική όσο είχε προβλεφθεί.

Ιούνιος 2022:

Η ομάδα στόχευσε οργανισμούς της Νορβηγίας μέσω διάφορων επιθέσεων DDoS. Επίσης, η ομάδα ανέλαβε την ευθύνη για την επίθεση DDoS μέσω της λιθουανικής κυβέρνησης και ιδιωτικών οργανισμών.

Λιθουανία_Audax Cybersecurity

Αύγουστος 2022:

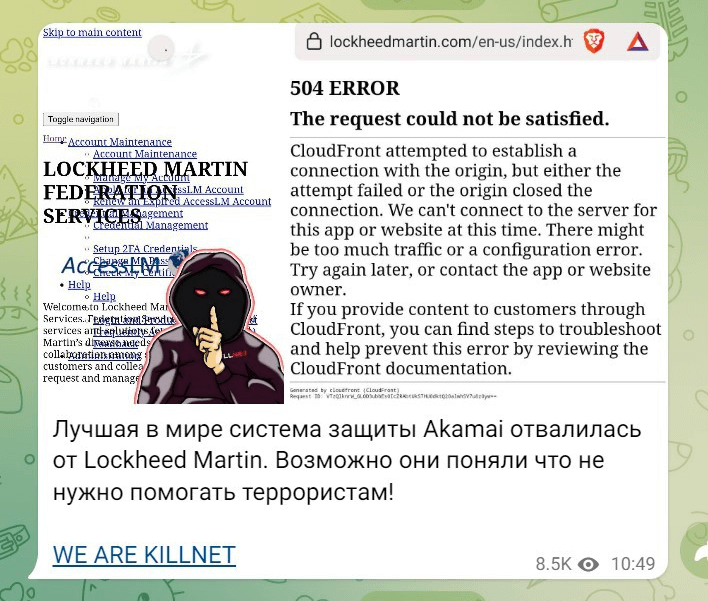

Η ομάδα και ο ιδρυτής της, με το όνομα “KillMilk”, ανέλαβαν την ευθύνη για μια κυβερνοεπίθεση στην αμερικανική αμυντική εταιρεία Lockheed Martin, ως αντίποινα για τα συστήματα HIMARS που παραχώρησε ο Ηνωμένες Πολιτείες στην Ουκρανία.

Lockheed Martin_Audax Cybersecurity

Σεπτέμβριος 2022:

Ο Killnet ανακοίνωσε ότι επιτέθηκε σε 23 ιστότοπους από 4 υπουργεία και οργανισμούς στην Ιαπωνία, συμπεριλαμβανομένου του e-Gov, μιας πύλης ιστότοπων για διοικητικές πληροφορίες που διαχειρίζεται η Ψηφιακή Υπηρεσία, και του eLTAX, ενός ιστότοπου για τοπικούς φόρους που διαχειρίζεται το Υπουργείο Εσωτερικών και Επικοινωνιών.

Οκτώβριος 2022:

Πολλοί ιστότοποι αεροδρομίων στις Ηνωμένες Πολιτείες δέχθηκαν επιθέσεις.

Ο Killnet δημοσίευσε μια λίστα με αρκετούς ιστότοπους κυβερνητικών οργανισμών που σκοπεύει να επιτεθεί τις επόμενες ημέρες, κάτω από μια εικόνα με πυρηνική έκρηξη πίσω από το Άγαλμα της Ελευθερίας.

USA_Audax Cybersecurity

Πιθανοί στόχοι αναφέρονται παρακάτω:

Αλαμπάμα

Αλάσκα

Κονέκτικατ

Κολοράντο

Ντέλαγουερ

Φλόριντα

Χαβάη

Άινταχο

Ιντιάνα

Κάνσας

Κεντάκι

Μισισιπή

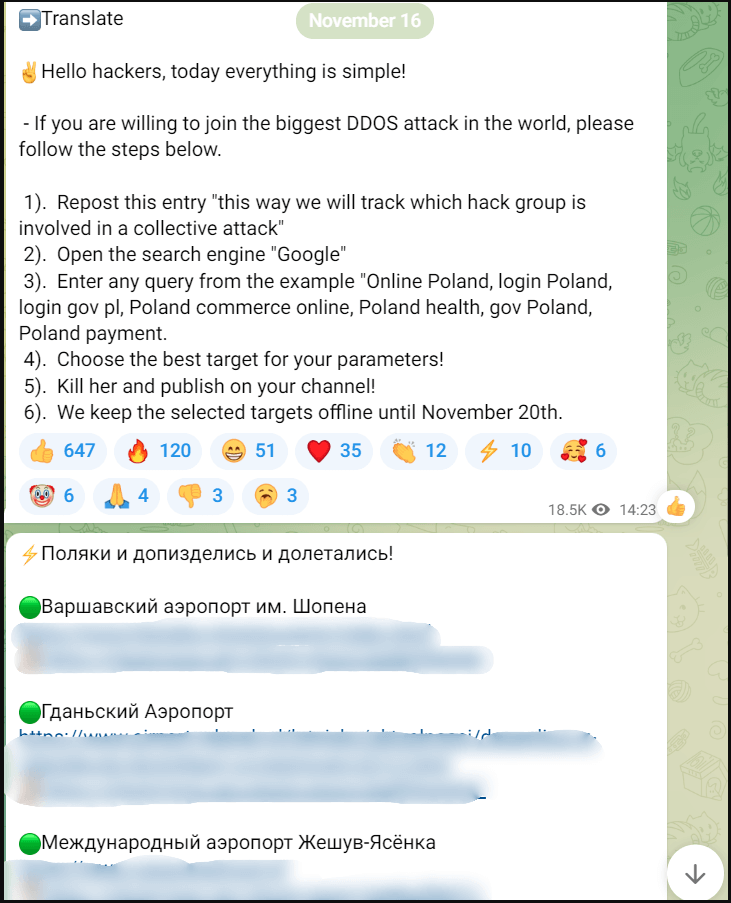

Νοέμβριος 2022:

Στο κανάλι του Killnet στο Telegram, η ομάδα μοιράστηκε ένα δημοσίευμα που έλεγε: “Έχουμε αποκτήσει δύναμη και τώρα είμαστε σε θέση να μειώσουμε την κίνηση των ναρκομανών προς τους ιστότοπους των πωλητών σε μηδέν! Όχι χωρίς τη βοήθειά σας, φυσικά, σύντροφοι!”

Οι απειλητικοί δράστες του Killnet είχαν χάκεψει το μεγαλύτερο ρωσικό ιστότοπο του σκοτεινού διαδικτύου για ναρκωτικά. Δημοσίευσαν δεδομένα για πωλητές και ναρκομανείς, τοποθεσίες αποθήκευσης κ.λπ.

Σε ένα ηλεκτρονικό μήνυμα από υπάλληλο της Λετονικής Υπηρεσίας Εσόδων, ανακοίνωσαν ότι έχουν πρόσβαση VPN στα εταιρικά δίκτυα της κυβέρνησης και έχουν κατεβάσει 200 γιγαμπάιτ αρχεία.

Η ομάδα χάκερ του Killnet ανακοίνωσε ότι επιτέθηκαν σε ιστότοπους δυτικών κυβερνήσεων και εταιρειών.

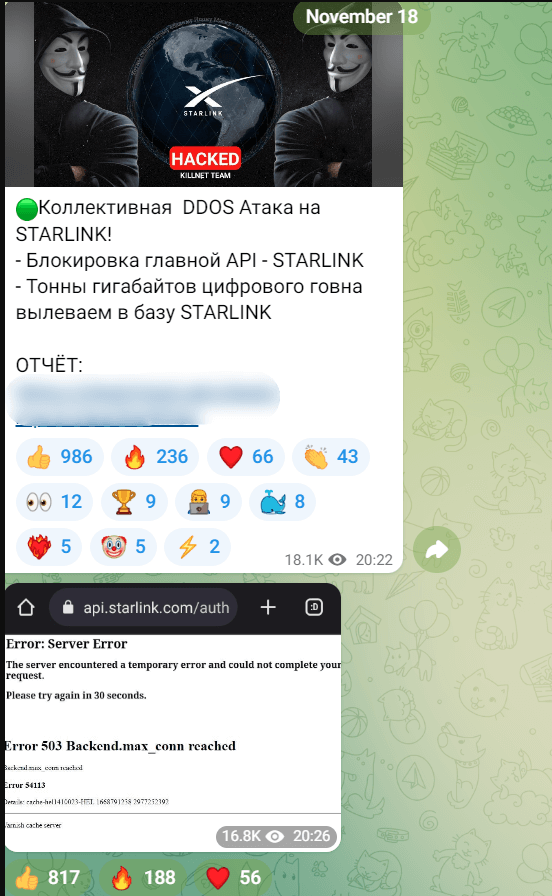

Ο Λευκός Οίκος ανακοίνωσε ότι προσωρινά έκλεισε τον επίσημο ιστότοπό του και το Starlink το API του. Οι ειδικοί δήλωσαν ότι αποτελεί σημαντικό στόχο επειδή ο ουκρανικός στρατός χρησιμοποιεί το Starlink.

StarLink_Audax Cybersecurity

Το Killnet δημοσίευσε μια ανακοίνωση στο κανάλι του στο Telegram, ζητώντας από όλους τους χάκερ να βοηθήσουν να επιτεθούν στην Πολωνία. Ανέφεραν ότι αρκετοί από τους στόχους θα πρέπει να μείνουν “κάτω” για πολλές ημέρες. Ακολουθώντας αυτή την ανακοίνωση, οι αερολιμένες της Βαρσοβίας, του Γκντανσκ και του Ρζεσοφ έπεσαν θύματα κυβερνοεπιθέσεων.

CyberOPS_Audax Cybersecurity

Δεκέμβριος 2022:

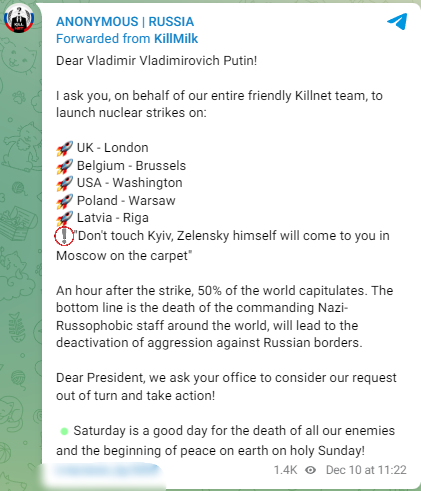

Σε μια ανάρτηση, η ομάδα Killnet αναφέρθηκε σε μία νέα cyber επιχείρηση που ονομάζεται Infinity. Προγραμματίζουν να ξεκινήσουν αυτή την επιχείρηση κάποια στιγμή αυτόν τον χειμώνα-άνοιξη, το οποίο χαρακτηρίζεται ως πολύ επικίνδυνο.

Έχουν επίσης δημοσιεύσει μια ανάρτηση στο κανάλι τους στο Telegram, ζητώντας από τον πρόεδρο Πούτιν πυρηνικές επιθέσεις στις πρωτεύουσες των συμμάχων της Ουκρανίας:

Nuclear_Audax Cybersecurity

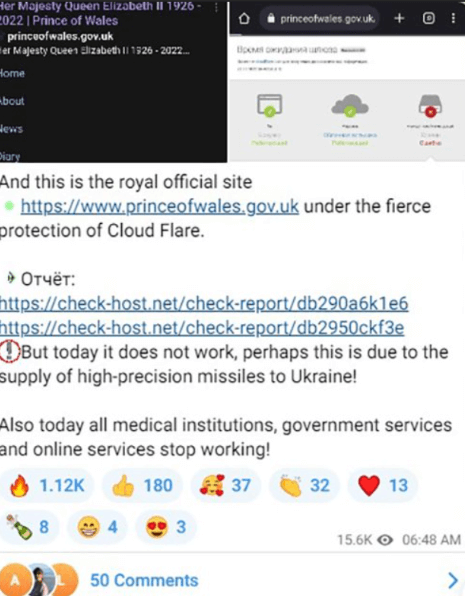

Ένα άλλο σημαντικό στοιχείο πληροφοριών για την ομάδα Killnet είναι ότι μερικά μέλη δήλωσαν ότι επιτέθηκαν στην Bankers Automated Clearing Service (BACS), το Χρηματιστήριο του Λονδίνου (London Stock Exchange) και την επίσημη ιστοσελίδα του Πρίγκιπα της Ουαλίας. Οι Killnet αναφέρθηκαν ότι η “επίσημη ιστοσελίδα της βασιλικής οικογένειας” δεν λειτουργούσε. “Ίσως αυτό οφείλεται στην παροχή υψηλής ακρίβειας πυραύλων στην Ουκρανία”, δήλωσε η ομάδα.

Wales Royal Website_Audax Cybersecurity

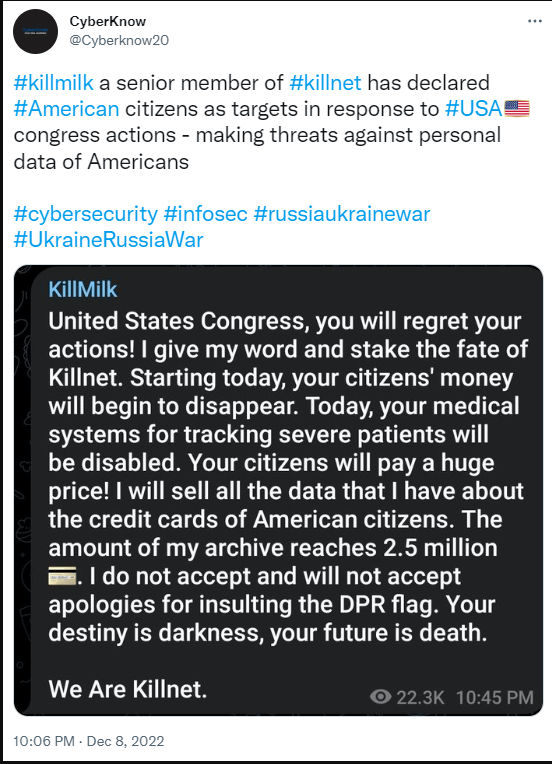

Ο Killmilk, ένας υψηλόβαθμο μέλος της ομάδας Killnet, έχει απειλήσει το Κογκρέσο των Ηνωμένων Πολιτειών με την πώληση των υγειονομικών και προσωπικών δεδομένων του αμερικανικού λαού λόγω της πολιτικής της Ουκρανίας από το Κογκρέσο των Ηνωμένων Πολιτειών.

KillMilk_Audax Cybersecurity

Ιανουάριος 2023:

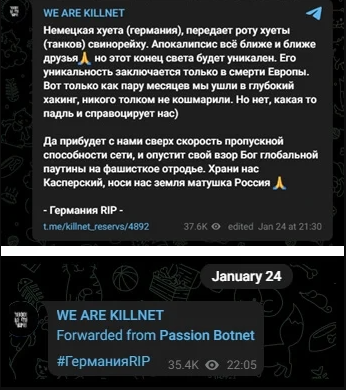

Στα τέλη Ιανουαρίου 2023, ο KillNet ανακοίνωσε ότι στοχεύει τη Γερμανία μέσω του Passion Botnet με το hashtag #ГерманияRIP.

Germany_Audax Cybersecurity

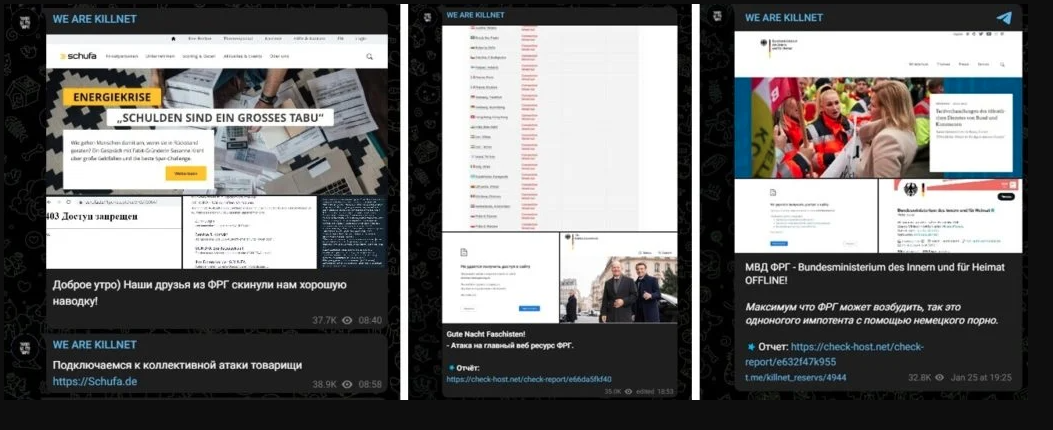

Μία ημέρα μετά την ανακοίνωση, η ομάδα δημοσίευσε στιγμιότυπα οθόνης που δείχνουν ότι εμπόδισαν την πρόσβαση σε αρκετά γερμανικές ιστοσελίδες, συμπεριλαμβανομένου της Βουλής της Γερμανίας (Bundesregierung) και του Ομοσπονδιακού Υπουργείου Εσωτερικών (Bundesministerium des Innern und für Heimat).

Γερμανία2_Audax Cybersecurity

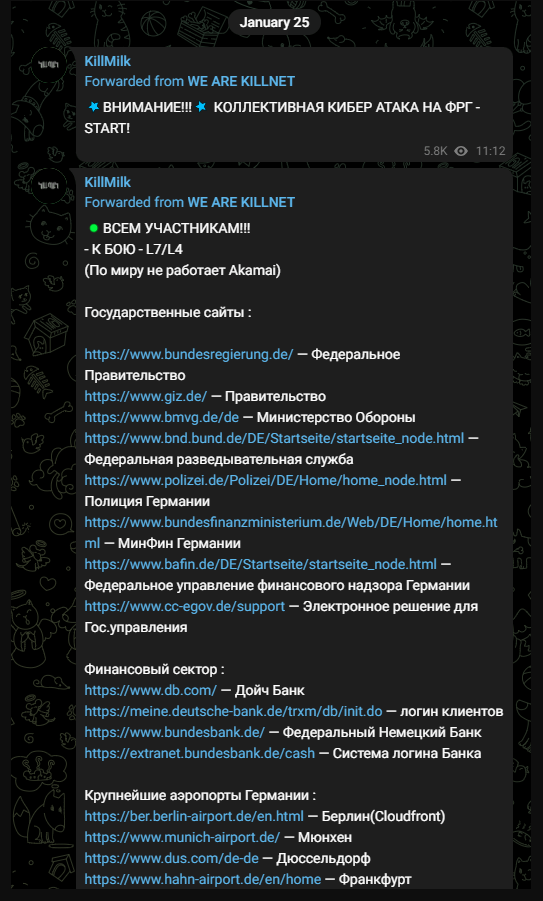

Ο Killnet δημοσίευσε μια λίστα με άλλες γερμανικές ιστοσελίδες που επιτέθηκαν την ίδια ημέρα, κατηγοριοποιημένες ανά βιομηχανία.

Γερμανία3_Audax Cybersecurity

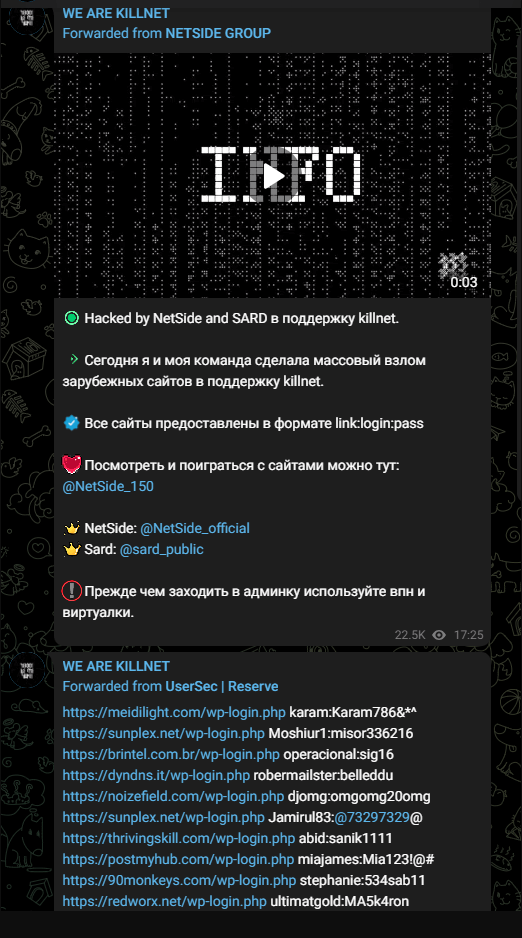

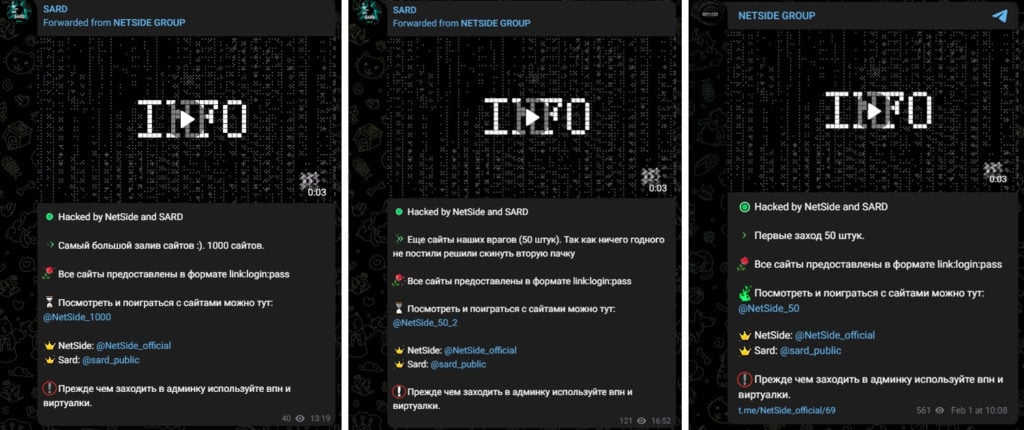

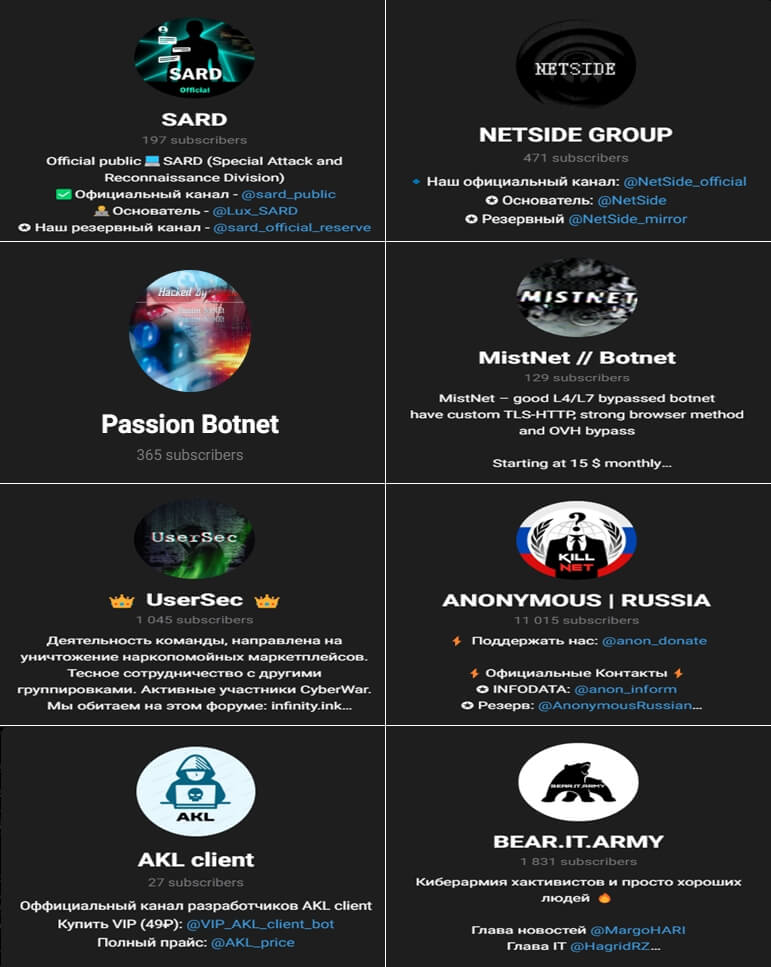

Οι ομάδες NetSide και SARD στο Telegram ανακοίνωσαν ότι έχουν χακεύσει τα διαχειριστικά πάνελ εκατοντάδων ιστοσελίδων για να υποστηρίξουν το Killnet και δημοσίευσαν τα διαπιστευτήρια στη σελίδα του Killnet.

Hacking_Audax Cybersecurity

Αξίζει να σημειωθεί ότι οι NetSide και SARD πραγματοποιούν τέτοιες αναρτήσεις σε τακτικά διαστήματα.

killnet 9_Audax Cybersecurity

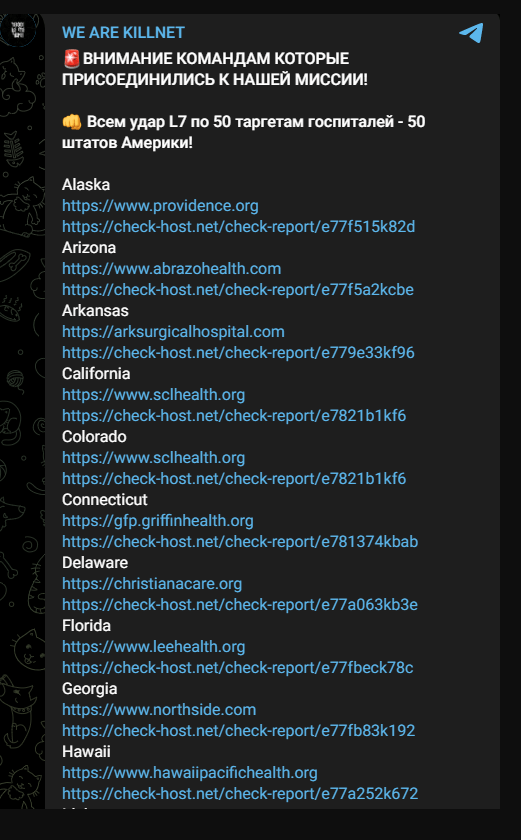

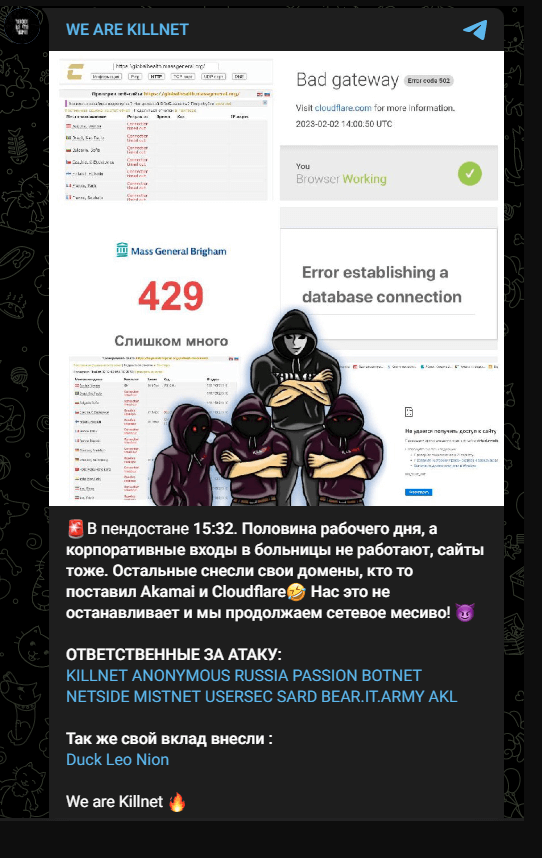

Στο τέλος του μήνα, ο Killnet δήλωσε ότι πραγματοποίησε μια μαζική επίθεση Layer 7 DDoS σε αρκετούς οργανισμούς υγείας σε όλη την Αμερική. Επιπλέον, σύμφωνα με την Daily Mail, νοσοκομεία στην Ολλανδία αναφέρεται ότι υπέστησαν DDoS επίθεση από ρωσικές ομάδες χάκερ.

KillNet10_Audax Cybersecurity

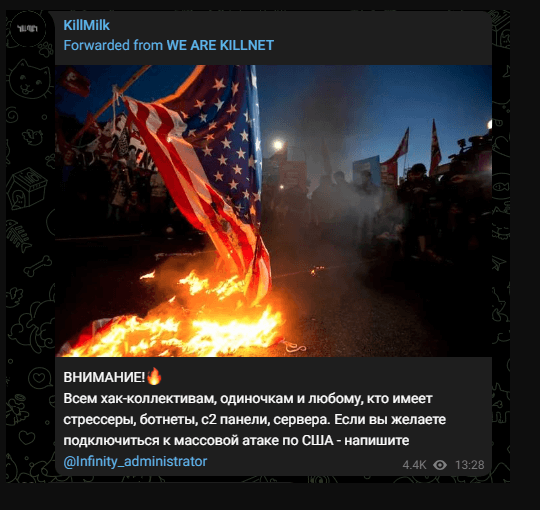

Φεβρουάριος 2023:

Ο Φεβρουάριος ξεκίνησε με μια εκπληκτική ανακοίνωση και ένα κάλεσμα για δράση. Ο Killnet δημοσίευσε ένα μήνυμα ανακοίνωσης που ενθάρρυνε όποιον ενδιαφέρεται να επιτεθεί στις Ηνωμένες Πολιτείες να επικοινωνήσει με τον διαχειριστή της ομάδας χάκερ Infinity.

HackUSA_Audax Cybersecurity

KillNet στοχεύουν σε Νοσοκομεία

Από τον Ιανουάριο του 2023 και μετά, ο Killnet επιτίθεται ενεργά σε οργανισμούς υγείας. Στην ανάρτησή τους στο Telegram, αναφέρουν ότι οι ιστότοποι πολλών νοσοκομείων ήταν εκτός λειτουργίας και ότι αυτή η επίθεση ήταν κοινή επιχείρηση.

Ορισμένοι από αυτούς που αναφέρονται στην ανάρτηση του KillNet στο Telegram είναι ομάδες χάκερ, ενώ ορισμένοι είναι γνωστοί ως παρόχοι DDoS-as-a-Service.

Το Killnet παρατηρήθηκε πρόσφατα να λειτουργεί με το Passion Botnet, μια ομάδα που προσφέρει υπηρεσίες DDoS-as-a-Service. Η προέλευση του Passion είναι άγνωστη, αλλά τελευταία έχει γίνει πιο ενεργή, ειδικά στην αρχή του 2023. Διαθέτει ιστορικό στοχοποίησης ατόμων και οργανισμών εναντίον της εισβολής της Ρωσίας στην Ουκρανία, χρησιμοποιώντας τεχνικές όπως η αλλοίωση και η απόρριψη υπηρεσιών.

Επίσης, άλλες ομάδες που συνδέονται με το Killnet προσφέρουν το μοντέλο DDoS-as-a-Service, όπως οι AKL Client, Infinity Stresser και MistNet.

Η συνεργασία του Killnet με πολλούς παρόχους υπηρεσιών DDoS-as-a-Service μπορεί να υποδηλώνει ότι θα είναι πιο ενεργό σε μελλοντικά γεγονότα.

Prominent Characteristics & TTPs

Παρατηρώντας τις επιθέσεις και τη συμπεριφορά του Killnet μέχρι σήμερα, μπορούν να γίνουν κάποιες εκτιμήσεις,

Λόγω της αποφασιστικότητάς τους να υπερασπιστούν τη Ρωσία, η ομάδα επιλέγει τους στόχους της ανάμεσα σε χώρες που συνδέονται με το NATO. Είναι επίσης μια δυνητική απειλή για χώρες των οποίων τα πολιτικά συμφέροντα αντίκεινται στα ρωσικά. Προτιμούν επιθέσεις DDoS κατά των στόχων τους. Τα θύματα μπορούν να ανακάμψουν από τις επιθέσεις, οι οποίες συνήθως διαρκούν 1-3 ημέρες, με κατάλληλα μέτρα μέσα σε λίγες ώρες. Στοχεύουν τις ιστοσελίδες των κυβερνήσεων ή δημόσιων οργανισμών. Με αυτόν τον τρόπο, πιστεύουν ότι στέλνουν στα θύματα το μήνυμα ότι έχουν επιλέξει την “λάθος πλευρά”.

Ανακοινώνουν τις επιθέσεις και τους στόχους τους σε κανάλια του Telegram. Ο Killnet συνδέεται επίσης με άλλες ομάδες χάκερ που έχουν κοινούς στόχους με αυτούς ή δρουν στα ρωσικά συμφέροντα. Έχουν συνεργαστεί με τις ομάδες XakNet και F**kNet, καθώς και με τους προαναφερθέντες απειλητικούς παράγοντες.

MITRE Map

| Reconnaissance | Resource Development | Credential Access | Impact |

| T1595: Active Scanning | T1583: Acquire Infrastructure | T1110: Brute Force | T1498: Network Denial of Service |

| T1589: Gather Victim Identity Information | T1584: Compromise Infrastructure | T1489: Service Stop |

Κύριες Τακτικές του Killnet

Επιθέσεις brute-force κατά:

- SSH (πόρτα 22) με κύριο στόχο τον λογαριασμό root

- Διακομιστές Minecraft και TeamSpeak

DDoS επιθέσεις στο μοντέλο OSI:

- επίπεδο 4 (επιθέσεις SYN flood)

- επίπεδο 7 (υψηλής χωρητικότητας αιτήσεις POST/GET) για προκάλεση εξάντλησης των πόρων και αποτυχία του συστήματος.

Σε διάφορα ομάδες στο Telegram, συνεργάζονται με μέλη που χρησιμοποιούν εργαλεία IP stresser-for-hire όπως το Crypto Stresser, το DDG Stresser, το Instant-Stresser και το Stresser.ai. Επιπλέον, χρησιμοποιούνται αρκετά scripts κατά τις επιθέσεις τους. Κάποια από αυτά είναι το CC-attack, το MDDoS, το Low Orbit Ion Cannon (LOIC), το KARMA και το Dummy.